-

기출 정리 - AWS CAA개발 2023. 8. 3. 16:55

Fast Snapshot Restore(FSR)

빠르게 새로운 EBS 설정.

Gateway Load Balancer

Gateway Load Balancer를 사용하면 방화벽, 침입 탐지 및 방지 시스템, 심층 패킷 검사 시스템과 같은 가상 어플라이언스를 배포, 확장 및 관리할 수 있습니다. 투명한 네트워크 게이트웨이(즉, 모든 트래픽에 대한 단일 진입 및 종료 지점)를 결합하고 수요에 따라 가상 어플라이언스를 조정하면서 트래픽을 분산합니다.

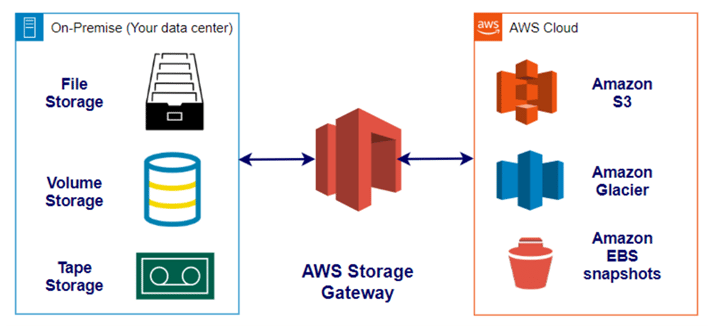

Storage Gateway

- 거의 무제한의 클라우드 스토리지 액세스를 온-프레미스에 제공

- 유형

- NFS 마운트 지점?

- S3로의 파일 인터페이스 제공

- NFS, SMB등 표준 파일 프로토콜 사용해서 S3 접근 가능

- 볼륨 게이트웨이(캐시)

- 온프레미스 서버에서 iSCSI 를 통해 클라우드 기반 스토리지 볼륨 제공

- 저장 볼륨: 모든 데이터를 로컬에 저장한 후, 특정 시점의 EBS 스냅샷을 S3로 비동기 백업

- 백업을 EC2나 로컬 데이터센터로 복구 가능

- 캐싱 볼륨: 자주 액세스하는 데이터를 로컬에 유지. 비용 절감 가능

- 테이프 게이트웨이

- S3 Glacier 등 아카이브 효율적으로 사용

- 일 게이트웨이(s3, FSx 파일)

기출 정리

1

15

- 온프레미스 → AWS 마이그레이션: Storage Gateway 배포 후 파일 게이트웨이 사용

- 짧은 지연시간 NFS 공유: 스토리지 게이트웨이 필요. S3은 안 된다

- EFS는 로컬 캐싱을 지원하지 않는다. 지연시간 김

- AWS 계정 보호: GuardDuty

- Cognito: 앱 로그인/인증

- Inspector: EC2, 컨테이너 취약성, 네트워크 노출 스킨

- Insight: 계정 비정상 활동 감지

- Config: 리소스 구성 규정 준수 확인 가능, 변경사항 기록

- 모든 웹 트래픽 검사: 원본 액세스 ID (OAI) 사용. CloudFront만 S3에 액세스 가능하도록

- CloudFront의 IP 주소 특정 불가

- 온프레미스 - AWS 스토리지 복제(마이그레이션) 자동화 : DataSync

- Storage Gateway 는 마이그레이션 이후 지속적 연결 솔루션

- EKS는 운영 오버헤드가 발생한다. API Gateway 와 Lambda가 오버헤드가 적다

- EKS 고가용성도 아님

- CloudWatch: 클라우드 리소스와 앱 모니터링

- CloudTrail: 모든 AWS 작업 기록, 감사

- 로그파일 유효성 검사로 수정, 삭제 여부 확인 가능

- 로그파일은 기본적으로 SSE-KMS로 암호화.

- DynamoDB: TTL 사용해 파일 삭제 자동화 가능

- 컴퓨팅 리소스가 없는 곳에서 백업: 파일 게이트웨이 HW 어플라이언스를 설치

- Storage Gateway는 컴퓨팅 리소스 필요

- 전세계 대상 고품질 TCP 스트리밍 : 글로벌 액셀러레이터(전송 가속화)

- 여러 AZ EC2 테이터 공유: EFS

- EBS는 단일 AZ만. 고가용성 아님

- 공유 스토리지에서 강력한 일관성: EFS

- 데이터 동기화는 일관성 보장 X

- 여러 AZ EC2 테이터 공유: EFS

- 장애조치, 지연시간 감소에는 Route53보다 CloudFront가 우선

- 로컬 캐싱 지원 고성능 솔루션: Storage Gateway

- EFS는 로컬 캐싱 미지원

- NLB에 Elastic IP 할당 가능. ALB는 불가능

- 다중AZ: 원본DB Standby로 장애조치 수행 기능. Standby는 읽기 트래픽 처리 불가

- Docker도 EKS 사용 가능. ECS와 EKS의 기능은 거의 동일. 단 EKS는 AWS 밖에서도 실행 가능

- 최대 성능 스토리지: 인스턴스 스토어. EBS보다 고성능

- S3

- 리전 간 데이터 이동: 교차리전 복제 구성

- 업로드 속도 높이기: S3 Transfer Acceleration. 전용 Accelerate 엔드포인트 사용해야

- 로컬 캐싱 미지원

- S3 요청을 WAF로 전달 불가, S3을 보안그룹에 직접 연결 불가

- 온프레미스 - VPC EC2에 대한 안전한 커맨드라인 액세스: VPN과 RDP, SSH 사용

2

7

- 공유 Windows 파일 시스템: FSx

- EFS는 NFS프로토콜을 지원하는 리눅스용

- 파티션 배치 그룹: 같은 AZ 내 서버 집합. 고가용성 X

- CloudFront는 VPC에 있지 않다. NACL 적용 불가

- CloudFront 배포와 낮은 가격등급(100)이 비용 효율적

- WAF에 IP차단 일치 조건 추가

- ALB 뒤의 EC2는 외부 IP 감지 불가. ALB IP만 확인 가능

- 청구비용 보고서: Cost Explorer

- Elastic Beanstalk 사용은 App 많은 변경 필요 < 그런데 ECS 사용이 더 구성 설정이 많다

- S3

- 거버넌스 모드: 일부 사용자에게 설정 변경 권한 부여 가능

- 규정준수(Compliance) 모드: 루트 사용자를 포함한 모두에게 적용 가능

- IAM 권한 경계로 역할 제한 가능

- S3 수정 불가 정책: S3객체 잠금 활성화. 읽기 전용 ACL 설정은 파일 생성도 불가능

- 대기열 알림이 아니라 인스턴스 백로그를 사용해서 Auto Scaling 해야 한다

- DynamoDB 지정시간 복구: ROP 5분 전, RTO 한시간 이내

- EBS 스냅샷 사용한 복구는 수 시간 소요

- NLB는 초당 수백만 트래픽 처리 가능

- API Gateway는 5000~10000

- Aorura Serverless: 인스턴스 유형을 선택하지 않고 AWS에서 자동으로 관리하는 DB

- Kinesis

- Data Firehose: 실시간 데이터스트림 로드

- Data Analytics: 데이터스트림 분석

- S3 우발적 삭제 보호: 버전관리, MFA 활성화(버전 관리 수정, 삭제 시 인증 절차 추가)

- 인메모리 DB 솔루션: ElastiCache.

- Redis 고가용성 지원

- Memcached 고가용성 미지원

3

8

- EMR: 빅데이터 처리 솔루션

- EMRFS라고 전용 파일 시스템이 있다

- Redshift와 조합하기 좋다 .SQL쿼리 BI도구 사용 가능

- 여러 EC2에서 동시 접근 기본제공 중복성(고가용성) : EFS

- 세션 데이터 저장 솔루션: ElastiCache

- Elasticsearch는 분산형 검색, 분석 엔진

- DynamoDB Auto Scaling: 예측 가능한 트래픽을 위한

- 온디맨드 용량 할당: 예측 불가능한 워크로드

- Kinesis Data Stream도 수신 순서대로 처리 가능

- 클러스터 배치 그룹은 동일 AZ 내 배치. 고가용성 아님

- Aurora 고가용성: 복제본 구성. 교차리전복제 불가

- SnowBall은 스토리지 유형 선택 불가. S3만 가능

- Kinesis는 DynamoDB에 바로 저장 불가. S3은 가능

- 서브넷의 첫 4개, 마지막 1개 1, 2, 3, 255는 AWS 예약 IP 주소

- 정적 자산을 CloudFront로 바로 이동 불가. S3으로 이동 후 배포만 가능

- NetworkACL은 VPC 서브넷 단위에서 설정. 리소스 액세스 정책은 보안 정책이 관리

- CloudTrail 수정 불가능하도록 설정: SCP, 보안 정책 모두 가능?

- 여러 가용 영역에 로드 밸런서 배포 가능

- EC2 DB는 고가용성 아님

- Auto Scaling 그룹으로 바로 도메인 라우팅 불가

- AWS Transfer for SFTP 로 S3 저장 가능

- Transit Gateway(전송 게이트웨이): 모든 VPC, VPN을 하나의 Gateway로 연결해 중앙 관리형 네트워크 설정 가능. VPC 연결 간소화

- Global Accelerator: 여러 리전 EC2에서 라우팅 최적화.

4

10

- DNS 장애 조치 기능을 사용하면 장애조치 다운타임 최소화

- EC2 다른 리전에 복사

- EC2 인스턴스의 AMI 복사 후 다른 리전 지정

- 새 리전의 AMI를 사용해 새 EC2 인스턴스 시작

- 테이프 백업 솔루션 iSCSI 가장 테이프 라이브러리 VTL

- IAM 신뢰 정책을 사용해 계정의 권한을 다른 계정으로 위임 가능

- S3 관리형 키는 마스터, 데이터 키 모두 AWS 관리. 제어 불가

- 키 액세스 제어를 위해서는 SSE-KMS 필요

- EC2가 NAT게이트웨이에 연결했지만 인터넷 연결 불가

- VPC 라우팅 테이블에 NAT 게이트웨이 라우팅이 구성되었는지 확인

- 보안 그룹은 NAT 게이트웨이에 연결 불가

- NAT 게이트웨이 vs NAT 인스턴스

- EC2 인스턴스 보안 그룹에 인터넷 연결이 허용되어야 한다

- ECS에 S3 권한 할당: S3 권한이 있는 IAM 역할 생성 후 작업 정의에서 taskRoneArn 지정

- 액세스 권한 설정과 보안 그룹 설정은 좀 다르다

- 리소스 액세스 권한은 IAM에서 관리

- 보안 그룹은 방화벽의 일종으로, 리소스가 아니라 트래픽을 관리한다고 봐야

- Auto Scaling 정책 개선: 사용자가 직접 개선하기 어려울 때 예측 조정을 사용한다.

- 머신러닝으로 알아서 예측 조정해 줌

- 데이터 동시성: 강력하게 일관된 읽기 요청

- 최종 일관성 읽기: 동시성은 없지만 결국 일관성을 갖게 된다는 말. 기본값.

- EC2 지연시간 최소화, 네트워크 처리량 최대화: 클러스터 배치 그룹

- 전용 호스트: 하드웨어를 다른 계정과 공유하지 않음

- 전용 인스턴스: 동일한 AWS 계정의 다른 인스턴스와 HW 공유

- 파티션 배치 그룹: 파티션끼리 다른 하드웨어를 사용해 장애 영향 분리

- NAT 인스턴스 고가용성 내결함성 확장성: NAT 게이트웨이 + AZ 분리

- Aurora 읽기요청 분리: 읽기 전용 복제본 작성 후 앱 수정

- Aurora 리드 스루 캐싱은 DynamoDB 기능. 자주 읽는 파일 읽기속도 개선

5

4

- SMB(Server Message Block) 파일 공유 프로토콜 FSX 사용 가능

- FSx가 Windows와 Active Directory 인증 지원

- 방화벽이 다른 리전 ALB의 IP 주소를 허용하도록 하는 법. ALB는 고정 IP를 갖지 않는다.

- Global Accelerator 는 2개의 고정 IP를 갖는다. 방화벽 규칙 추가 가능

- 사용자 자격 증명 관리 서비스: Secrets Manager

- 비용효율적 SSL 인증서: ACM

- KMS 아님. 암호화 과정과 그 키만 관리한다

- SSL 인증서 관리: AWS Certificate Manager이 비용 효율적

- S3 Glacier: 표준 3~5시간 Glacier Deep Archive: 12시간 이내

- S3 리전 간 복제: 원본과 대상버킷 모두 버전관리가 활성화되어야 한다

- CORS는 다른 버킷에 대한 액세스 공유 기능

- 웹 계층으로 전송되는 데이터의 보안 개선: TLS 리스너 구성, NLB 서버 인증서 추가

- NAT 게이트웨이는 퍼블릭 서브넷에만 생성 가능, 프라이빗 서브넷의 라우팅 테이블을 수정해야

- NAT 게이트웨이 → VPC 엔드포인트 교체로 비용 절감

- 비용 효율적인 NFS-S3 백업: DataSync

- Transfer for SFTP가 더 비싸다

- 속도 개선이 목적이라면 RDS 읽기 전용 복제본보다 ElastiCache(인메모리 DB)가 좋다

- LightSail:

- SFTP로 연결하는 것보다 CloudFront를 사용해 업로드하는 게 효율적

- CloudFront에서 HTTP 외 추가 보안 계층: 필드 수준 암호화. 엣지로케이션에서 추가 암호화한다

- 서명된 URL, 서명 쿠키는 액세스 제한 기능. 암호화가 아니다

6

5

- Direct Connect는 암호화되지 않는다. 암호화는 VPC를 사용해야

- Neptune은 DynamoDB같은 NoSQL DB

- ALB 리스너 규칙으로 HTTP-HTTPS 리다이렉션 가능

- Aurora는 단일 DB구성이라도 여러 AZ 에 복제 분산된다. 비용 효율적

- 1초 미만 읽기 복제 대기시간 제공. RDS는 안 된다

- CloudFront는 실시간 스트리밍도 향상시킨다

- EC2 높은 네트워크 처리량 필요: 클러스터 배치 그룹(같은AZ내 고속 네트워크, 비용 감소)

- DynamoDB 마이크로초 응답시간: DynamoDB Accelerator(DAX)

- S3 Standard만 최소과금기간이 없다. OneZone IA 30일, Glacier 90일, Deep Archive 180일

- DDoS 방어: WAF, Shield

- ACL: 네트워크 레벨 방화벽

- GuardDuty: 위협 탐지 서비스

- Inspector: SW, 네트워크 취약성 관리

- HPC 고성능컴퓨팅: Lustre

- 스크래치 파일 시스템: 임시 스토리지, 단기 데이터 처리

- 영구(지속적)파일 시스템: 장기 스토리지, 워크로드

- Aurora 글로벌 DB는 RPO 1초, RTO 1분 가능

- 특정 국가 접속 제한: WAF에서 가능

7

7

- 온프레미스 AD(Active Directory)통합: SAML 페데레이션 + AD그룹에 역할 매핑

- EC2 인스턴스 스토리지 - 고성능 블록 스토리지. 인스턴스 손실을 견딜 수 있다. 여러 인스턴스에 저장

- Lambda@Edge로 엣지로케이션에서 작업 가능. 압축하면 데이터 전송비용 감소

- S3은 퍼블릭 서비스. VPC 내 서브넷에 있지 않다

- RDS, EC2 암호화

- Certificate Manager: 데이터가 아니라 전송 암호화 솔루션

- SSL도 전송 암호화 솔루션

- KMS 암호화 가능

- Certificate Manager: 데이터가 아니라 전송 암호화 솔루션

- 여러 리전 웹 서버 상태 확인 Route53

- Route53 상태 확인을 리소스와 연결하기 위해 다중 응답 라우팅을 사용해야 한다

8

6

- 디폴트 ACL은 인바운드, 아웃바운드 모두 허용

- 동일 VPC 내 모든 서브넷은 디폴트 라우팅 가능

- 디폴트 보안 그룹은 모든 인바운드 트래픽이 허용되지 않음

- 권한이 있는 직원만 RDS 액세스

- KMS 키 유형. 액세스 정책 설정 불가

- AWS 관리형 키

- AWS 키

- 고객 관리형 키가 액세스 정책 설정 가능

- KMS 키 유형. 액세스 정책 설정 불가

- DNS를 사용한 ALB 장애조치 자동화: Route53 상태확인 활성화 Failover 가능

- Snowball - FSx for Lustre 직접 액세스 불가. S3 스토리지와 통합해야 한다

- Glue

- 대규모 데이터 검색, 준비, 통합

- 완전관리형 데이터 추출, 변환, 적재 서비스(Extract, Transform, Load)

- 데이터 스토어/스트림 간 데이터 분류, 정리, 이동 등.

- VPC 연결 솔루션

- Transit Gateway: VPC 연결 간소화, 유료

- VPC Peering: 사용요금 없음

- Site-to-site VPN 터널, Direct Connect는 온프레미스-AWS 연결

- 자신의 권한을 포기하지 않고 SQS 액세스 제공

- IAM 정책 : 타사 계정에 권한부여 불가

- SQS 액세스 정책

- DynamoDB Accelerator(DAX)

- ElastiCache는 코드수정 필요

- 퍼블릭 서브넷 - IGW

- 프라이빗 서브넷 - NAT 게이트웨이(퍼블릭 서브넷) - IGW

- Route53 분석 수행: Route53 쿼리 로깅 기능

- 파일 교환 솔루션: Transfer for SFTP, Storage 파일 게이트웨이

- RDS 데이터 암호화: 유휴 상태(이미 생성)에서 암호화 불가. 스냅샷 생성 후 새로 만들어야

9

7

- 다중 리전 Aurora MySQL DB클러스터 기능은 없다

- Aurora 글로벌 데이터베이스 생성 후 DB클러스터 승격으로 장애 대응. 1분이내.

- 가장 짧은 시간에 복잡한 쿼리, 조인 + QuickSight 대시보드 시각화: Redshift 데이터 웨어하우스

- 미리 서명된 URL은 객체 공유용

- 버킷 공유는 교차 계정 액세스 허용

- 보안 그룹은 인바운드만 허용, 네트워크 ACL은 인바운드, 아웃바운드 모두 허용해야

- 아웃바운드는 임시 포트 TCP 32766 - 65535를 허용해야 한다.

- 키 액세스 제어 제어는 고객 관리형 CMK에서만 가능. AWS 관리형 CMK에서는 불가

- CORS: 다른 버킷에 대한 액세스 공유 기능

- Macie: 민감한 데이터 검색, 보호

- GuardDuty: 위협 탐지

- EventBrigde: 이벤트 자동 전송

- VPC에 IP 주소 추가: 보조 CIDR 블록을 VPC에 추가. 기존 CIDR을 수정할 수는 없다

- 방화벽 허용 목록 IP주소 줄이기, 고가용성: Global Acceleartor

- ALB는 고정 IP를 갖지 않는다

- Auto Scaling 예측 확장이 알아서 해 준다

- Fargate도 컨테이너 방식. 자동 확장은 ECS Service Auto Scaling 사용해야

10 !!!

7

- Aurora 멀티 마스터 클러스터: 모든 DB 인스턴스가 쓰기 작업 수행. 지속적인 쓰기 가용성 달성

- 병렬 쿼리: 쿼리성능 향상

- API Gateway 권한 없는 사용자 차단: API 키, WAF

- RDS로 Lambda를 바로 트리거할 수 없다. RDS→SNS→SQS→Lambda 이렇게 해야

- EFS도 Infrequent Access 스토리지 클래스가 있다

- Kinesis Data Streams는 데이터를 1년만 보관. 영구 보관하려면 Redshift

- Redshift는 확장 가능한 거의 실시간 데이터 쿼리 제공

- DynamoDB 업데이트 알림: DynamoDB 스트림 + SNS

- NAT 게이트웨이는 IPv4만 라우팅 가능

- 송신 전용 인터넷 게이트웨이가 있다. 그냥 IGW는 양방향

- 민감 데이터 스캔: Macie

- QuickSight(비즈니스 인텔리선스 서비스)

- EKS: 오픈소스 컨테이너 시스템. AWS 외 클라우드 시스템에서도 사용 가능

11

6

- Amplify 모바일, 웹 앱 개발 도구

- Aurora 데이터 마이그레이션 동기화: 지속적인 복제 작업 + DMS 복제 서버 생성

- Gateway load balancer를 사용해 방화벽, 침입탐지 등 트래픽 검사 가능

- Route53 장애조치는 다운타임 발생

- RDS Proxy로 다운타임 최소화 가능

- 분산 세션 데이터 관리: ElastiCache. 세션데이터 저장 및 관리

- Session Manager는 인스턴스 원격 접속 기능

- CloudFront 는 고정IP 없음.

- EMR: Hadoop 클러스터 빅테이터 처리 솔루션

- EC2 스팟 블록(1~6시간만 사용)

- RDS Custom을 사용하면 OS 액세스가 가능

- CloudWatch Log 구독을 사용해 OpenSearch 로 스트리밍 가능

12

7

- State Manager로 RDS를 일정에 따라 중지/시작 가능

- WAF는 하나의 리전에만 생성하면 SQL Injection, XSS 보호 가능

- Shiend는 DDOS 방어

- WAF - NLB 연결 불가

- WAF: ALB, API Gateway, CloudFront 연결 가능

- Shiend: ELB, CLoudFront, Route53, Global Accelerator, EC2 연결 가능

- SMB 클라이언트: Windows 파일 공유 솔루션. FSx 파일시스템 사용 필요.

- SaaS 앱 - AWS 간 데이터 전송: AppFlow

- Network Firewall: VPC로 들어오고 나가는 트래픽을 검사, 필터링, 보호

- Firewall Mnager: 방화벽 규칙을 중앙에서 관리

- 예약 인스턴스와 스팟 인스턴스를 같이 사용해도 다운타임이 생길 수 있다

- DB 연결 수 제어을 통해 성능 개선: RDS Proxy.

- Global Accelerator로 최저 지연시간 라우팅 및 자동 장애조치 가능

- Elastic Container Regitry(ECR): 컨테이너 이미지 관리, 공유

13!!!

- ElastiCache는 코드 변경이 많이 필요

- 외부 CA의 인증서는 Amazon Certificate Manager로 자동으로 교체할 수 없다

- Auto Scaling 그룹은 여러 리전에 배포할 수 없다(여러 AZ는 가능)

- CPU사용량, 디스크 IOPS 등 CloudWatch의 복합 경보 생성 가능

- RabbitMQ는 오픈소스 메시지 브로커

- 가장 낮은 RTO(복구 시간)

- 파일럿 라이트(코어만 복제, 수십 분)

- 웜 스텐바이(전체 복제, 수 분)

- Aurora 글로벌 DB 는 여러 리전 가능

- AWS 안전하게 원격 액세스 → AWS Systems Manager Session Manager

- 인바운드 포트 오픈, SSH 키 사용 불필요

- 이미지 처리 ML 솔루션 → Rekognition

- 텍스트 처리 ML → Comprehend

- 머신러닝 모델 구축, 훈련 → SageMaker

- 향상된 보안 → HTTPS

- Snowcone → 최대 8TB

- EBS 볼륨 데이터 복제 시간 최소화 → EBS 빠른 스냅샷 복원 기능

- Inspector → EC2, 컨테이너 취약성, 네트워크 노출 확인

- Macie는 S3 버킷의 스캔에 민감한 데이터 PII를 식별할 수 있다

- 모든 AWS 계정에서 특정 작업 액세스 제한 → 서비스 제어 정책

- CloudWatch 콘솔에서 대시보드를 이메일로 공유할 수 있다

- DB 인스턴스를 중지해도 데이터 저장 비용은 과금된다.

- DB 비용 절감 → 스냅샷 생성 후 DB 인스턴스 종료해야 ****과금되지 않는다

- 컨테이너 애플리케이션, 중단 허용 → EKS, 스팟 인스턴스

- 하이브리드 솔루션, S3 파일 게이트웨이로 온프레미스 저장공간 확장 가능

- EC2 인스턴스 스토어 → 임시 스토리지, 내구성 없음, 가장 빠르다

- EFS는 고가용성, 내구성 파일 시스템

14!!!

6

- 언제든 중단 가능 → 스팟 인스턴스, 1년 Compute Saving Plan(약정 할인)

- CloudFront 보안 → HTTPS + 필드 수준 암호화(비대칭 암호화 키 사용)

- 서명된 URL, 서명 쿠키는 만료 기간과 액세스 가능 IP 지정

- 알림 놓치지 않기 → AWS Organization 콘솔에서 배포 목록, AWS 계정 대체 연락처 구성

- ECS 마이크로서비스 간의 통신 → SQS 대기열

- Aurora 클러스터 연결시간 초과, DB성능 문제 아님 → RDS 프록시로 사용자 수 제한

- VPC 엔드포인트 + PrivateLink → 외부 공급자 서비스 (VPC) 비공개 연결

- 가상 프라이빗 게이트웨이 아님

- DocumentDB → MongoDB 호환 (DynamoDB는 MongoDB와 호환되지 않는다)

- 고가용성, 내구성 Windows 파일 공유 → FSx for Windows

- 자체 SSL 인증서로 인한 컴퓨팅 용량 초과 → ACM 인증서 관리 + ALB에 설치시 용량사용 X

- EC2 - S3 보안 액세스 → VPC 게이트웨이 엔드포인트 + VPC 앱 계층 액세스 제한 버킷 정책

- 데이터 시각화, 리포팅 솔루션 → QuickSight (IAM 역할이 아니라 직접 권한 설정)

- API 연결에 HTTP 사용 → API와 동일한 리전에 ACM 인증서 연결 필요

- SQS 메시지 중복 문제 → visibility timeout 설정

- 스팟 집합 → 온디맨드 용량과 스팟 인스턴스를 같이 사용

- Aurora 데이터베이스 복제는 프로덕션 DB 클러스터에 영향을 주지 않는다

- mysqldump 유틸리티는 DB 성능에 영항을 준다

- RDS 대기 인스턴스는 장애 조치 전용. staging DB로 사용 불가

- DynamoDB 가용성 문제 해결

- DAX는 캐시 기능, 응답시간 향상

- 보조 인덱스 → 효율적인 액세스

??

ACM 인증서 만료 예정 알림: AWS Config 에서 acm-certificate-expiration-check 사용

'개발' 카테고리의 다른 글

Xsens를 활용한 실시간 바디 모션캡쳐 강의 (2) (0) 2023.08.03 Xsens를 활용한 실시간 바디 모션캡쳐 강의 (1) (0) 2023.08.03 Windows DUMP, .pbd와 디버거 (0) 2023.08.03 NodeJS? (0) 2020.08.29 오큘러스 퀘스트 녹화 동영상 PC재생 오류 해결 (0) 2020.02.14